Per molte aziende la sicurezza IT si limita alla protezione di PC e dispositivi mobile, come se computer e cellulari fossero gli unici punti deboli agli occhi di hacker (o nemici interni all’azienda).

Le vie di accesso al sistema, ai dati critici di business, alle informazioni personali di clienti e dipendenti, in realtà, si nascondono ovunque. Si pensi alle stampanti di rete configurate in modo scorretto o del tutto sprovviste di sistemi di protezione contro virus o malware: come tutti i dispositivi della Internet of Things, anche loro possono costituire elementi estremamente vulnerabili per la sopravvivenza di un’azienda.

Lo sa bene Stackoverflowin, l’hacker che ha preso il controllo di oltre 150.000 stampanti, senza particolarmente fatica.

Vulnerabilità delle stampanti: le modalità dell’attacco

A dimostrare al mondo intero la vulnerabilità delle stampanti ci ha pensato Stackoverflowin, giovanissimo hacker inglese, che per vincere la noia ha deciso di prendere il controllo di oltre 150.000 stampanti – liberamente accessibili online – con l’obiettivo di sensibilizzare quante più persone possibili sui rischi derivanti dall’utilizzo di stampanti di rete non protette.

A dimostrare al mondo intero la vulnerabilità delle stampanti ci ha pensato Stackoverflowin, giovanissimo hacker inglese, che per vincere la noia ha deciso di prendere il controllo di oltre 150.000 stampanti – liberamente accessibili online – con l’obiettivo di sensibilizzare quante più persone possibili sui rischi derivanti dall’utilizzo di stampanti di rete non protette.

L’attacco hacker su stampanti di rete non protette si è verificato il 4 febbraio 2016 e ha preso di mira ogni tipo di dispositivo, dalle stampanti domestiche ai più sofisticati modelli da ufficio, dalle semplici fotocopiatrici ai dispositivi multifunzione. Senza discriminazioni di genere: ad essere colpiti sono stati anche i Brand più famosi, tra cui i colossi Canon, Epson e Brother.

L’hacker però lo ha fatto per una buona causa. L’attacco alle stampanti non aveva lo scopo di danneggiare le aziende – come ha più volte dichiarato ai tabloid – bensì quello di aiutarle, aprendo loro gli occhi in materia di sicurezza IT.

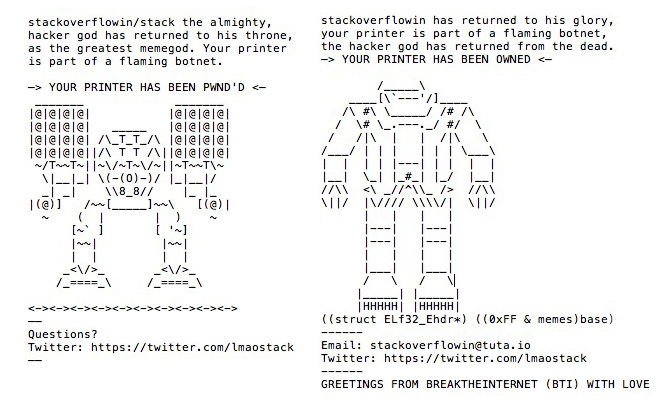

Prendere il controllo da remoto delle stampanti – ha sostenuto Stackoverflowin – è stato semplicissimo. E’ bastato scrivere e avviare un semplice script per individuare stampanti esposte online, per poi inviare loro un ordine di stampa: una semplice pagina che avvisava l’azienda dell’avvenuta violazione del dispositivo, accompagnata da un invito a chiudere la porta utilizzata per l’attacco (in calce, al posto della firma, la seguente provocazione “Per l’amor di Dio, chiudi questa porta, dilettante”). Una seconda versione del messaggio riportava disegni di robot in ASCII Art, l’indirizzo e-mail e il profilo Twitter di Stackoverflowin.

Il dato più preoccupante di questa vicenda, tuttavia, è che per violare oltre 150.000 stampanti Stackoverflowin non ha dovuto bypassare alcun Firewall o sistema di sicurezza, approfittando di eventuali bug del sistema: l’autore dell’attacco ha semplicemente sfruttato stampanti con porte internet sbloccate di default, assumendo il controllo da remoto. Nel caso specifico, si è trattato di dispositivi sui quali erano aperte a connessioni esterne le porte IPP (Internet Printing Protocol), LPD (Line Printer Daemon) e la porta 9100.

Il dato più preoccupante di questa vicenda, tuttavia, è che per violare oltre 150.000 stampanti Stackoverflowin non ha dovuto bypassare alcun Firewall o sistema di sicurezza, approfittando di eventuali bug del sistema: l’autore dell’attacco ha semplicemente sfruttato stampanti con porte internet sbloccate di default, assumendo il controllo da remoto. Nel caso specifico, si è trattato di dispositivi sui quali erano aperte a connessioni esterne le porte IPP (Internet Printing Protocol), LPD (Line Printer Daemon) e la porta 9100.

Molte tipologie di stampanti – è emerso dalla vicenda – vengono prodotte e consegnate alle aziende con porte sbloccate di default per consentire il collegamento del dispositivo al gestionale aziendale e alla rete. In altre parole, se non si modificano le impostazioni iniziali, le stampanti sono visibili pubblicamente su Internet, a meno che l’utente o amministratore non chiuda le porte, configurando un Firewall (o altro sistema di sicurezza, come se si trattasse del PC aziendale).

Una precauzione ulteriore, ad es., potrebbe essere quella di mettere in whitelist gli indirizzi IP delle stampanti (ovvero, autorizzare azioni solo da determinati indirizzi IP, bloccando al tempo stesso tutti gli altri) oppure usare una VPN per accedere al network locale.

La vulnerabilità delle stampanti è un problema ben noto.

Quello di Stackoverflowin si è rivelato un attacco “fastidioso”, ma innocuo.

Si è trattato di un avvertimento, non di una vera minaccia. Il tentativo, quasi simpatico, di uno studente sveglio e abile con la tastiera di richiamare l’attenzione pubblica sulla vulnerabilità delle stampanti connesse alla rete. Un invito a cambiare le cose, ad attivarsi per rafforzare i livelli di protezione delle stampanti aziendali, sia a livello hardware che software.

Il prossimo attacco, però, potrebbe provocare danni seri e permanenti alle aziende. O rappresentare una minaccia per la nazione.

Nel 2016, diverse stampanti presenti in università tedesche hanno stampato, ad opera dell’hacker Weev, volantini antisemiti.

Nel 2012, HP ha comunicato ai proprietari di alcune stampanti Laser Jet la presenza di un bug che consentiva di riprogrammare in remoto il firmware delle stampanti e distruggere il fusore, rendendo inservibile il dispositivo o, nei casi peggiori, dando fuoco ad esso (e alla scrivania). Benché il problema fosse limitato ai modelli più vecchi, la causa si è rivelata sempre la stessa: l’assenza di un sistema Firewall in grado di proteggere le stampanti di rete.

Attraverso una stampante, quindi, non solo è possibile intercettare e controllare il flusso di stampa, o mettere la stampante in un loop continuo, impedendone l’uso all’utente: una stampante esposta offre a chiunque la possibilità di accedere al network privato aziendale, acquisire il controllo dei PC dei dipendenti e rubare i dati non criptati dei clienti.

I rischi? Dal furto di identità alla truffa, dalla violazione del segreto professionale all’alterazione o diffusione di dati sensibili e confidenziali, con tutti i conseguenti danni economici e d’immagine che ne derivano nei confronti di partner commerciali o clienti.

Basta poco per mettere al sicuro le stampanti aziendali. Come? Basta dotare ogni dispositivo di un sistema di protezione integrata contro i malware e Firewall, proteggere il cuore della macchina attraverso un sistema di protezione BIOS, eseguire aggiornamenti costanti delle app e firmware in uso, criptare tutti i dati da e verso i dispositivi connessi alla rete etc.

Proteggendo le stampanti, proteggi il tuo PC. E la tua azienda.

Scopri subito come fare, contatta gli esperti Unoprint.